社交工程攻擊手法不斷翻新,駭客不再只是寄送釣魚連結,更開始利用職場權力結構進行詐騙。TWCERT/CC(台灣電腦網路危機處理暨協調中心)近期接獲多起情資,發現駭客偽冒企業老闆或內部高階主管,透過電子郵件指示員工執行特定任務。台灣電子商務暨創業聯誼協會(TeSA)理事長塗家興特別對此發出警示,提醒企業注意此類針對人性弱點的攻擊。

假借「權威」施壓,利用遠端工作盲點

針對近期猖獗的「假主管」郵件攻擊,TeSA 電商協會理事長塗家興分析,駭客正是利用了員工對主管的「服從心理」與「遠距工作的溝通斷層」進行攻擊。

塗家興指出:「這類攻擊往往利用員工『不敢直接向主管查證』的敬畏心態,或是因為習慣遠端工作模式,在未見到本人的情況下,容易不經查證就執行郵件指令。」他強調,許多員工在收到像是「工作安排」或「緊急任務」的指令時,往往因為怕耽誤公事而落入圈套,讓駭客輕易繞過資安防護網,直接滲透進私人的通訊軟體中。

攻擊特徵:鎖定「主管指示」與「成立 LINE 群組」

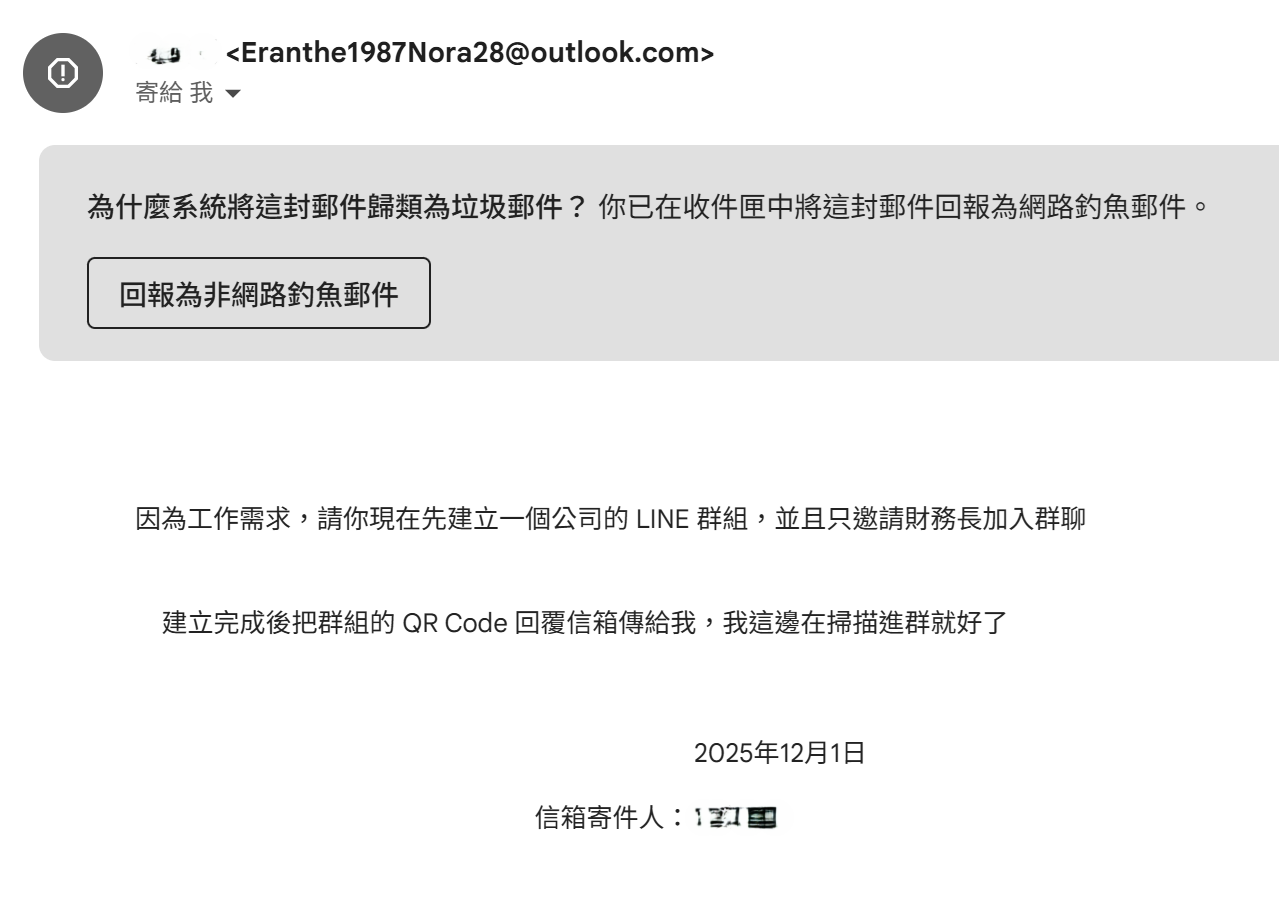

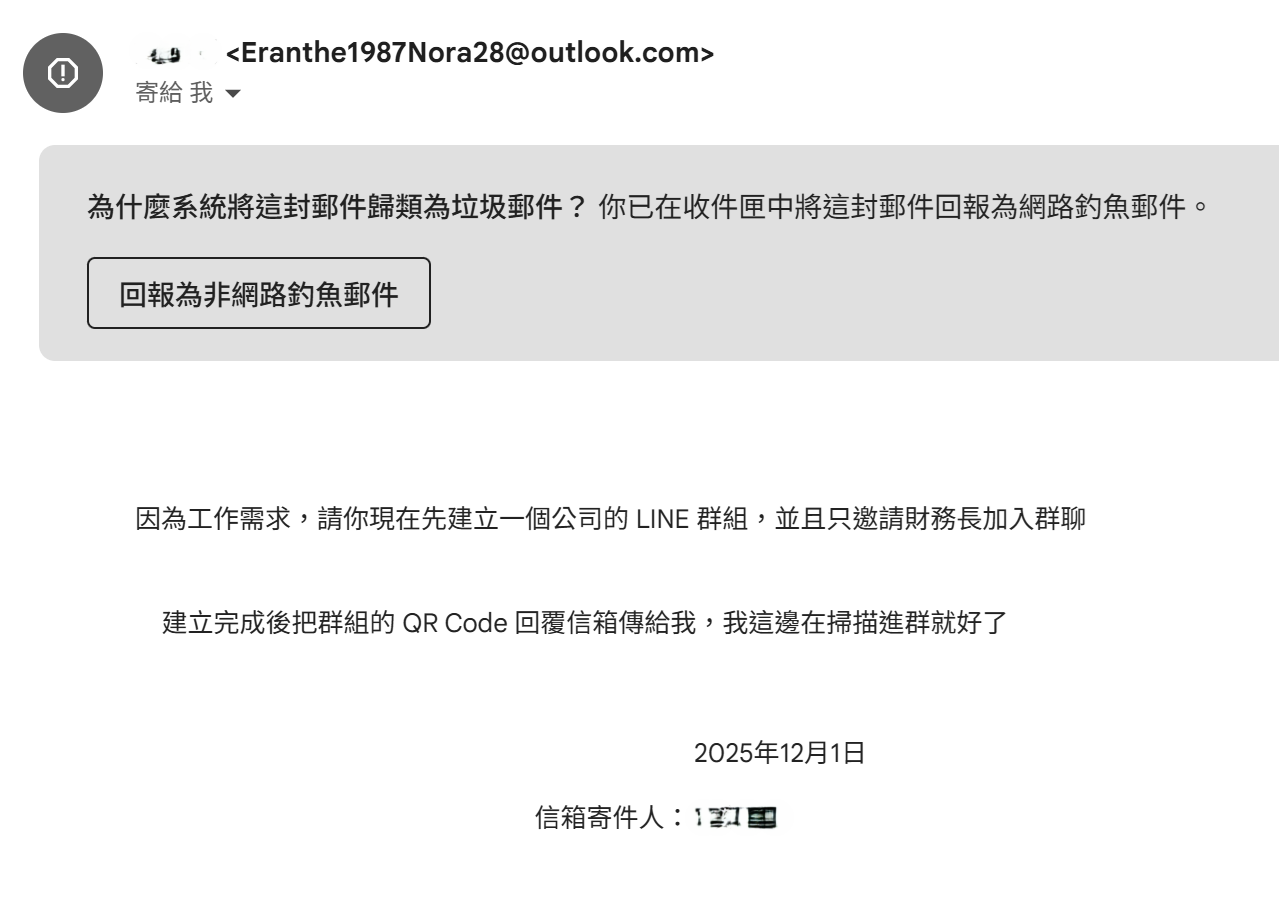

根據 TWCERT/CC 的情資顯示,這類社交工程郵件具有高度針對性,內容多以「主管指示」、「行政需求」、「緊急任務」做為切入點,信件內容示例如下:

圖/駭客偽冒公司主管要求員工成立群組之社交工程郵件

圖/駭客偽冒公司主管要求員工成立群組之社交工程郵件

企業與員工的自保之道:多因子認證與落實查證

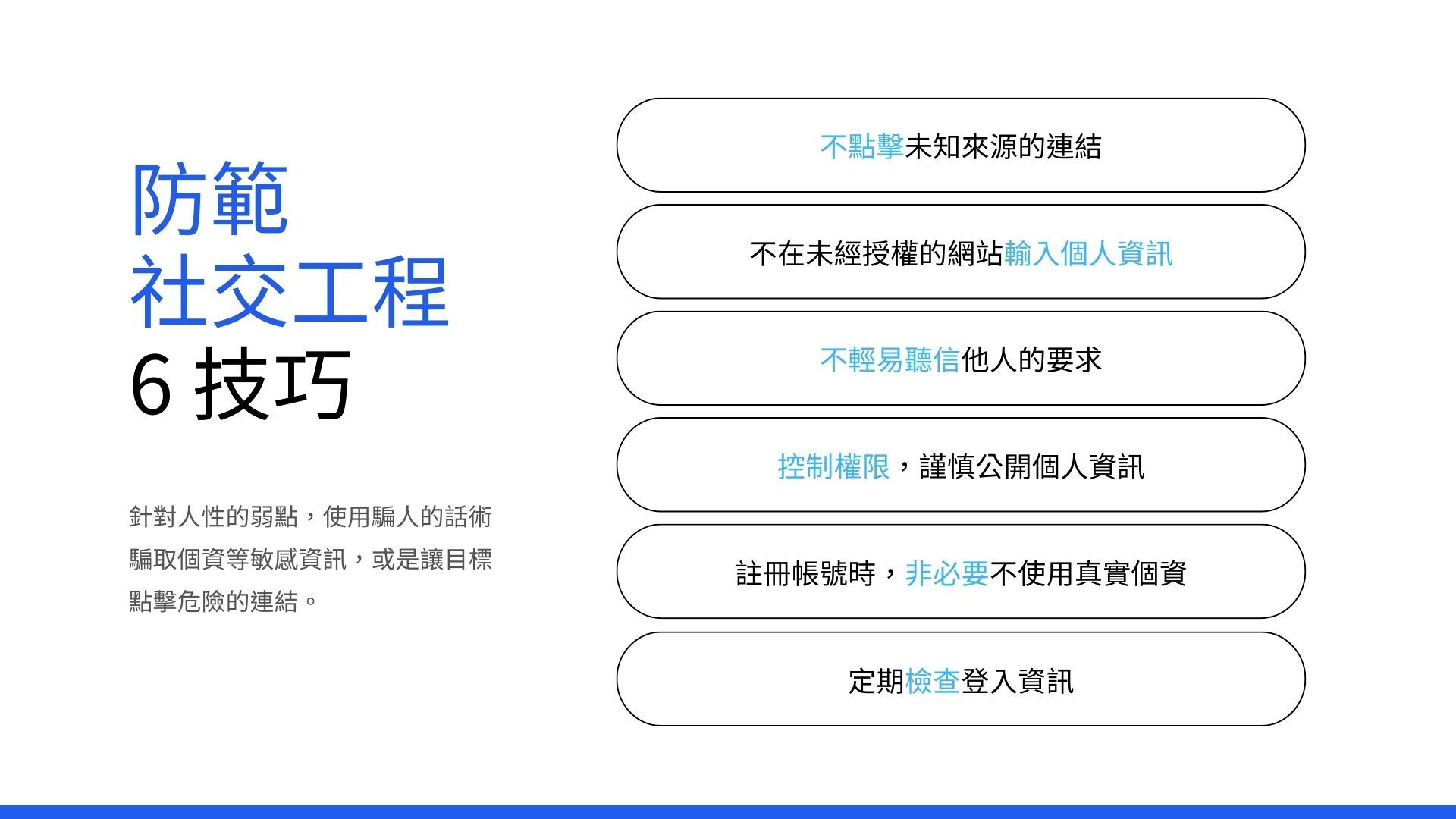

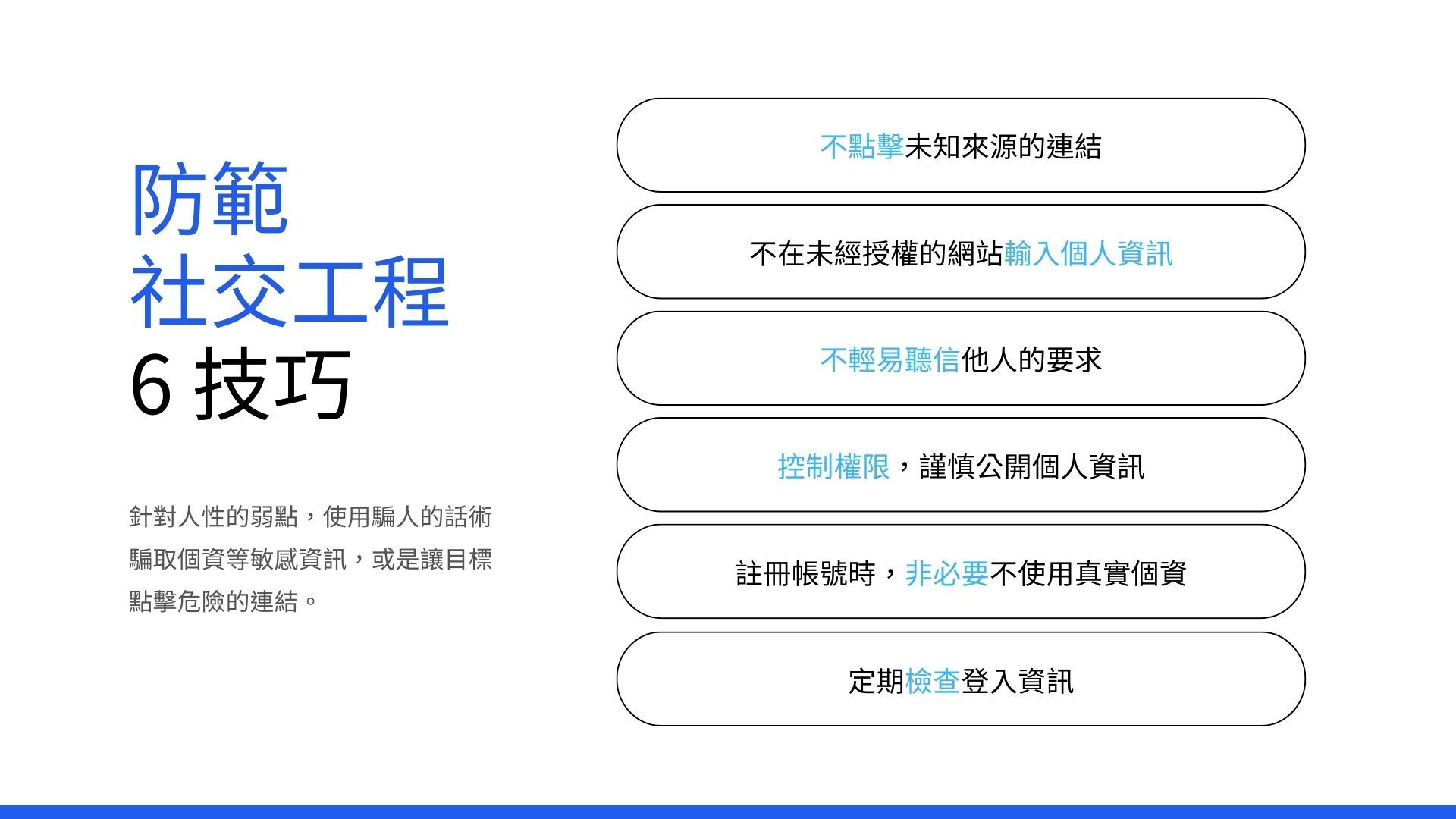

為了防範此類社交工程攻擊,TeSA 與 TWCERT/CC 都呼籲各組織應提高警覺,並加強內部資安宣導。若收到來路不明或要求提供敏感資訊的郵件,應採取下列防範措施:

提高對可疑電子郵件的警覺,務必確認郵件來源之正確性,避免點擊可疑附件或連結,以防遭受惡意程式植入或導向釣魚網站。若不慎進入疑似惡意網站,切勿輸入任何個資、帳號密碼及金融資訊。

請留意寄件者資訊是否異常,並再次向主管或資訊部門確認郵件真實性。若懷疑為社交工程攻擊,應立即向資訊部門回報,以便進行後續處理。

建議定期更換符合複雜性原則之密碼,並啟用多因子認證(MFA),以提高安全防護強度,降低遭攻擊者入侵的風險。

網路管理人員應參考最新威脅情資與受駭偵測指標,確實部署預防性阻擋措施,以攔截並過濾可疑郵件。

建議各單位持續加強內部資安宣導與演練作業,提升人員對社交工程攻擊的辨識能力與防護意識,以降低遭駭風險。

圖/防範社交工程 6 技巧

圖/防範社交工程 6 技巧

本週最新文章|3 分鐘快速掌握關鍵趨勢!